Ответы на курс: Беспроводные сети Wi-Fi

Топология типа «звезда» представлена на рисунке:

WSIS определяет:

|

всемирный конгресс по беспроводным сетям |

|

всемирный съезд по вопросам информационного сообщества |

|

новое поколение беспроводных сетей, основанных на стандарте IEEE 806.16 |

Ad Hoc изображен на рисунке:

Основное достоинство режима Ad Hoc:

|

простота организации: он не требует дополнительного оборудования (точки доступа) |

|

не требуется никакого беспроводного оборудования вообще |

|

сложность организации и очень высокая защищенность сети |

Для организации долговременных беспроводных сетей следует использовать:

|

инфраструктурный режим |

|

режим Ad Hoc |

|

контрольный режим |

В инфраструктурном режиме:

|

клиенты устанавливают связь непосредственно друг с другом |

|

точки доступа обеспечивают связь с базовыми станциями, но НЕ с клиентами |

|

точки доступа обеспечивают связь клиентских компьютеров |

Инфраструктурный режим можно настроить:

|

только с помощью специализированного программного обеспечения, т.е. без помощи сторонних программистов не обойтись |

|

используя утилиту D-Link AirPlus XtremeG Wireless Utility |

|

с помощью встроенной службы Windows |

|

без всякого программного обеспечения и встроенных служб — все настраивается автоматически |

Режим клиента изображен на рисунке:

Фиксированный доступ представляет собой:

|

альтернативу широкополосным проводным технологиям (xDSL, T1 и т. п.) |

|

метод взаимодействия широкополосных проводных технологий с пользователями |

|

дополнение к проводным технологиям, а не их альтернативу |

Внешние беспроводные точки:

|

не имеют специальных средств защиты |

|

имеют специальные средства защиты, такие как водонепроницаемый термостатированный корпус, систему грозовой защиты и др. |

|

не могут находиться на открытом воздухе, следовательно дополнительные средства защиты, такие как водонепроницаемый термостатированный корпус, система грозовой защиты и др. им просто не нужны |

ГКРЧ определяет:

|

Государственную Комиссию по радиочастотам |

|

радиоэлектронные средства |

|

средства обеспечения безопасности в беспроводных сетях |

Network Stumbler позволяет:

|

обнаруживать компьютеры, не оборудованные беспроводными устройства доступа |

|

обнаруживать точки доступа, попадающих в зону действия беспроводной сети, и определять каналы, на которых они работают |

|

настраивать и отключать точки доступа, попадающих в зону действия беспроводных сетей |

Инфраструктурный режим изображен на рисунке:

Технология WiMAX имеет ряд преимуществ:

|

технология WiMAX не подходит для фиксированных, перемещаемых и подвижных объектов сетей, что положительно сказывается на работе пользователей в целом |

|

универсальность, повышенная надежность системы |

|

технология WiMAX изначально не содержит протокол IP, что позволяет избежать проблем с несанкционированным доступом |

|

пониженная надежность системы, что позволяет производителям выбирать необходимые стандарты безопасности самостоятельно |

|

простота установки как фактор уменьшения затрат на развертывание сетей в развивающихся странах, малонаселенных или удаленных районах |

SOHO может быть построена на основе:

|

множества точек |

|

одного компьютера |

|

одной точки доступа |

Power-over-Ethernet определяет:

|

функцию доступа к сети |

|

систему питания внешних беспроводных точек |

|

систему грозовой защиты внешних беспроводных точек |

Стандарт 802.16f включает в себя:

|

алгоритмы саморегулирования |

|

автоматическую настройку параметров доступа |

|

алгоритмы обхода препятствий и оптимизацию сотовой топологии покрытия между базовыми станциями |

Объединение точек доступа с использованием расширенного режима WDS изображено на рисунке:

В процессе радиоконтроля для изучения параметров излучений радиоэлектронных средств и (или) высокочастотных устройств, подтверждения нарушения установленных правил использования радиочастотного спектра:

|

запись сигналов не может производиться по техническим и этическим причинам |

|

может проводиться запись сигналов контролируемых источников излучений |

|

не может проводиться запись сигналов контролируемых источников излучений |

Режим Fixed WiMAX позволяет достигать скоростей передачи до:

|

120 Мбит/с |

|

22 Мбит/с |

|

64 Мбит/с |

Объединение точек доступа через проводную инфраструктуру изображено на рисунке:

Роуминг изображен на рисунке:

Технология Smart Antenna, используемая в режима Mobile WiMAX, позволяет:

|

использовать простые антенны для создания узконаправленного мощного сигнала |

|

использовать сложные системы антенн, включая формирование диаграммы направленности, пространственно-временное маркирование, пространственное мультиплексирование |

|

определять местоположение любых антенн в радиусе действия сети |

Для организации связи между зданиями могут использоваться внешние беспроводные точки:

|

для которых открыта инициализация по типу оборудования |

|

работающие в режиме моста |

|

работающие в централизованной базовом режиме |

Соединение между основными частями системы WiMAX(базовой станцией и клиентским приемником) производится в диапазоне:

|

2-11 ГГц |

|

64 ГГц |

|

22 ГГц |

Механизм определения момента времени, когда необходимо начать процесс роуминга:

|

определен в смежных с 802.11 стандартах и частично дана ссылка из стандарта 802.11 |

|

строго определен в стандарте 802.11 |

|

не определен в стандарте 802.11 |

WiMAX определяет:

|

новое поколение беспроводных сетей, основанных на стандарте IEEE 802.16 |

|

уходящее поколение беспроводных сетей, основанных на стандарте IEEE 806.00 |

|

технологию внедрения IEEE 802.11 в массовое пользование |

В режиме Nomadic WiMAX существует понятие:

|

авторизованного доступа к сессии, которое позволяет подключать или отключать сессию в зависимости от выбора пользователя |

|

сессии, наличие которой позволяет свободно перемещать клиентское оборудование между сессиями и восстанавливать соединение уже с помощью других вышек WiMAX, нежели те, что использовались во время предыдущей сессии |

|

конечной нагрузки, наличие которой не позволяет свободно перемещать клиентское оборудование между сессиями, что значительно увеличивает скорость работы сети |

Типичное значение ширины каналов связи в частотном диапазоне режима Fixed WiMAX составляет:

|

2-11 МГц |

|

25 или 28 МГц |

|

11 или 22 Гц |

Режим Mobile WiMAX был разработан в стандарте 802.16e-2005 и позволил увеличить скорость перемещения клиентского оборудования:

|

до 60 км/ч |

|

до 40 км/ч |

|

до 120 км/ч |

Основное достоинство конфигурации «сеть-сеть» состоит в том, что:

|

сети выглядят как смежные, а работа VPN-шлюзов прозрачна для пользователей |

|

полная незащищенность сети |

|

работа VPN-шлюзов не доступна пользователям |

Оборудование, используемое для подслушивания в сети:

|

поддерживается только базовыми станциями, но не обычным клиентским оборудованием |

|

не сложнее того, которое используется для обычного доступа к этой сети |

|

намного сложнее и дороже того, которое используется для обычного доступа к сети |

RC4 представляет собой:

|

активное блочное шифрование |

|

несимметричное блочное шифрование |

|

симметричное потоковое шифрование |

Двунаправленный магистральный усилитель предназначен для:

|

увеличения мощности передаваемого сигнала и повышения чувствительности канала приема в беспроводных сетях передачи данных |

|

создания стабильной связи между точками доступа в системах с вынесенной на большое расстояние антенной |

|

уменьшения мощности передаваемого сигнала и уменьшения чувствительности канала према в беспроводных сетях передачи данных |

Беспроводные технологии:

|

более гибки и, как следствие, проще в развертывании, так как по мере необходимости могут масштабироваться |

|

предоставляют разнообразные решения для масштабирования, но при этом они менее гибки, чем проводные |

|

менее гибки, но более надежны |

Атака глушения клиента для перехвата соединения представлена на рисунке:

Общий ключ определяет:

|

цифровой код, используемый для шифрования/расшифровки информации и проверки цифровых подписей; этот ключ может быть широко распространен; общий ключ используется с соответствующим частным ключом |

|

цифровой код, используемый для шифрования/расшифровки информации и проверки цифровых подписей; владелец этого ключа должен держать его в секрете; частный ключ используется с соответствующим общим ключом |

|

цифровой код, совместно используемый двумя сторонами для шифрования и расшифровки данных |

Наиболее распространенная проблема в таких открытых и неуправляемых средах, как беспроводные сети:

|

большая требовательность к ресурсам компьютера |

|

возможность подключения любых устройств |

|

возможность анонимных атак |

Шифрование определяет:

|

цифровой код, который может использоваться для расшифровки информации, а также для ее подписи |

|

метод изменения информации таким образом, что прочитать ее не может никто, кроме адресата, который должен ее расшифровать |

|

метод восстановления измененной информации и приведения ее в читаемый вид |

Ключ определяет:

|

метод изменения информации таким образом, что прочитать ее не может никто, кроме адресата, который должен ее расшифровать |

|

метод восстановления измененной информации и приведения ее в читаемый вид |

|

цифровой код, который может использоваться для шифрования и расшифровки информации, а также для ее подписи |

Цифровая подпись определяет:

|

последовательность битов, прилагаемая к сообщению (зашифрованный хэш), которая обеспечивает аутентификацию и целостность данных |

|

любой метод шифрования данных |

|

математический расчет, результатом которого является последовательность битов (цифровой код) |

Атака глушения базовой станции для перехвата соединения представлена на рисунке:

Атака типа DOS может вызвать:

|

только отключение конкретного пользователя от сети |

|

максимум — небольшие колебания скорости работы сети |

|

полную парализацию сети |

Механизм WEP является:

|

практически неуязвимым и очень стойким криптографическим механизмом |

|

крайне уязвимым криптографическим механизмом, на него нельзя полагаться как на средство аутентификации и конфиденциальности в беспроводной сети |

|

стойкой и практически неуязвимой системой шифрования в беспроводных сетях, но как средство аутентификации использоваться не может, т.к. для этого не предназначена и не имеет соответствующих алгоритмов |

Аутентификация определяет:

|

обеспечение просмотра данных в приемлемом формате только для лиц, имеющих право на доступ к этим данным |

|

обеспечение неизменности данных в ходе их передачи |

|

источник информации, то есть конечного пользователя или устройства |

Расшифровка определяет:

|

метод восстановления измененной информации и приведения ее в читаемый вид |

|

цифровой код, который может использоваться для шифрования информации, а также для ее подписи |

|

метод изменения информации таким образом, что прочитать ее не может никто, кроме адресата, который должен ее расшифровать |

Беспроводной доступ:

|

обеспечивает полную анонимность атаки |

|

обеспечивает быстрое обнаружение атак любого уровня |

|

не может быть подвержен атакам вообще в силу очень хорошей защищенности на аппаратном уровне |

Устройства, такие как радиотелефоны, системы слежения и микроволновые печи:

|

не могут влиять на работу беспроводных сетей и глушить беспроводное соединение |

|

могут влиять на работу беспроводных сетей и глушить беспроводное соединение |

|

могут влиять на работы беспроводных сетей, но глушить беспроводное соединение не могут |

Секретный ключ шифрования WEP может быть вычислен с использованием:

|

любых фреймов, собранных только в проводной локальной сети |

|

определенных фреймов, активно собранных в беспроводной локальной сети |

|

определенных фреймов, пассивно собранных в беспроводной локальной сети |

KSA определяет:

|

контроль целостности сообщений |

|

контроль целостности значения |

|

метод планирования ключей |

CRC32 определяет:

|

повтор использования вектора инициализации — один из видов активной атаки |

|

контроль с помощью циклического 32-битного избыточного кода |

|

манипуляцию битами — один из видов активной атаки |

CBC определяет:

|

повтор использования вектора инициализации — один из видов активной атаки |

|

контроль с помощью циклического 32-битного избыточного кода |

|

цепочку шифрованных блоков |

Повторное использование вектора инициализации изображено на рисунке:

Атака с манипуляцией битами изображена на рисунке:

«Выращивание» ключевой последовательности изображено на рисунке:

Целостность данных включает такие области, как:

|

безопасность периметра |

|

незащищенность сетевых устройств |

|

безопасность сетевой инфраструктуры |

|

конфиденциальность данных |

|

шифрование данных |

Блочное шифрование работает с:

|

непрерывными данными неопределенной длины |

|

блоками заранее определенной длины, не меняющейся в процессе шифрования |

|

блоками заранее неопределенной длины, которая может изменяться в процессе шифрования |

Обратная связь, как метод устранения проблем безопасности ECB:

|

модифицирует процесс шифрования и предотвращает порождение одним и тем же исходным сообщением одного и того же шифрованного сообщения |

|

модифицирует процесс шифрования и создает независимо от исходного сообщения одно и то же шифрованное сообщение |

|

преобразует процесс шифрования таким образом, что вне зависимости от исходного сообщения шифрованное сообщение будет одним и тем же |

Разбиение 48-разрядного IV показано на рисунке:

IEEE 802.11i представляет собой:

|

новый стандарт сети Wi-Fi |

|

стандарт обеспечения безопасности в проводных локальных сетях |

|

стандарт обеспечения безопасности в беспроводных локальных сетях |

GMK определяет:

|

парный переходной ключ |

|

синхронизирующий сетевой протокол |

|

групповой мастер-ключ |

В аутентификации в беспроводных сетях широко используются механизмы, не входящие в рамки стандарта 802.11:

|

on-line авторизация посредством ip-адреса |

|

аутентификацию с общим ключом |

|

назначение идентификатора беспроводной локальной сети |

|

открытая аутентификация |

|

аутентификация абонента по его MAC-адресу |

PTK определяет:

|

синхронизирующий сетевой протокол |

|

парный переходной ключ |

|

групповой мастер-ключ |

В стандарте WPA для получения всех ключей используется:

|

мастер-ключ |

|

ключ поддержки базовых компонентов |

|

уникальный цифровой ключ |

Механизм шифрования TKIP показан на рисунке:

PMK и PTK являются:

|

одноадресными |

|

многоадресными |

|

адресами с множеством подчиненных элементов |

PEAP определяет:

|

синхронизирующий сетевой протокол |

|

защищенный EAP |

|

групповой мастер-ключ |

EAP определяет:

|

стандартный протокол инициализации |

|

многоуровневый стандарт шифрования |

|

расширяемый протокол аутентификации |

SNTP определяет:

|

синхронизирующий сетевой протокол |

|

групповой мастер-ключ |

|

парный переходной ключ |

EAP-TLS определяет:

|

защищенный EAP |

|

EAP-протокол защиты транспортного уровня |

|

синхронизирующий сетевой протокол |

К основным усовершенствованиям, внесенным протоколом TKIP, относят:

|

распределенный между пользователями механизм управления ключами |

|

мгновенное изменение ключей целостности сообщений |

|

пофреймовое изменение ключей шифрования |

|

усовершенствованный механизм управления ключами |

|

контроль целостности сообщения |

Стандарт IEEE 802.11 TSN предусматривает механизмы аутентификации беспроводных абонентов:

|

открытая аутентификация |

|

on-line авторизация посредством ip-адреса |

|

аутентификацию с общим ключом |

|

аутентификация с приватным ключом |

|

закрытая аутентификация |

При использовании топологии «хост-сеть»:

|

удаленные пользователи подключаются к корпоративной сети через Internet |

|

удаленные пользователи не имеют непосредственного доступа к сети |

|

два хоста обменивающихся друг с другом шифрованными и нешифрованными данными. Туннель организуется между двумя хостами и весь трафик между ними инкапсулируется внутри VPN |

ESP обеспечивает:

|

конфиденциальность, аутентификацию источника данных, целостность, опциональную защиту от атаки повторного сеанса и до некоторой степени скрытность механизма управления потоком |

|

аутентификацию на уровне пакета и целостность данных |

|

согласование настроек служб безопасности между сторонами-участниками |

Виртуальная частная сеть — это метод, позволяющий:

|

посредством беспроводной сети Wi-Fi организовать более безопасное соединение между всеми компонентами сети |

|

обычным пользователям, не подключенным к Wi-Fi сети, обмениваться информацией через Internet |

|

воспользоваться общедоступной телекоммуникационной инфраструктурой для предоставления удаленным офисам или отдельным пользователям безопасного доступа к сети организации |

При использовании топологии «хост-хост»:

|

удаленные пользователи подключаются к корпоративной сети через Internet |

|

два хоста обменивающихся друг с другом шифрованными и нешифрованными данными. Туннель организуется между двумя хостами и весь трафик между ними инкапсулируется внутри VPN |

|

два хоста обмениваются друг с другом нешифрованными данными и поэтому при такой топологии резко возрастает вероятность атак любых видов |

АН определяет:

|

заголовок аутентификации |

|

схему обмена ключами через Internet |

|

безопасно инкапсулированную полезную нагрузку |

IKE определяет:

|

схему обмена ключами через Internet |

|

заголовок аутентификации |

|

безопасно инкапсулированную полезную нагрузку |

Топология «сеть-сеть» представлена на рисунке:

Протокол РРТР определяет несколько типов коммуникаций. Одним из таких типов является РРТР-соединение, которое используется для:

|

организации клиентом РРР-канала с провайдером |

|

организации клиентом IР-канала с провайдером |

|

мониторинга существующего состояния сети |

VPN и беспроводные технологии:

|

образуют неразрывную связь, без которой невозможно нормальное функционирование беспроводной сети |

|

не конкурируют, а дополняют друг друга |

|

конкурируют между собой |

Протокол РРТР определяет несколько типов коммуникаций. Одним из таких типов является РРТР-туннель, который используется для:

|

поддержки соединения клиентов во время сетевых атак |

|

обмена клиентом и сервером исходными, незашифрованными данными |

|

обмена клиентом и сервером зашифрованными данными |

L2TP определяет:

|

туннельный протокол на канальном уровне |

|

протокол на информационном уровне |

|

метод взаимодействия протоколов |

Системы обнаружения вторжения на базе хоста делятся на категории:

|

на основе ключей поддержки |

|

на базе шифрования данных |

|

на основе базы знаний |

|

на основе сигнатур |

|

контролирующие трафик |

ESP определяет:

|

схему обмена ключами через Internet |

|

безопасно инкапсулированную полезную нагрузку |

|

заголовок аутентификации |

Коэффициент усиления антенны по отношению к изотропной антенне обычно дается в:

|

дБи(dBi) |

|

м |

|

Гц/м |

|

дБ(dB) |

|

Гц |

Распространение сигнала вдоль линии видимости (частота свыше 30 МГц) показано на рисунке:

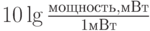

Мощность, дБмВт =

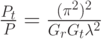

Потери в свободном пространстве вычисляют с помощью формулы:

Для любой системы связи справедливо утверждение, что:

|

не может быть двух абсолютно одинаковых переданных и принимаемых сигналов |

|

принимаемый сигнал отличается от переданного |

|

принимаемый сигнал полностью аналогичен переданному |

Диаграммы направленности антенн представляются как:

|

двухмерное поперечное сечение трехмерной диаграммы |

|

трехмерное поперечное сечение двухмерной диаграммы |

|

четырехмерный взгляд на работу антенны (учитываются как координаты x, y, z, так и время — t) |

Увеличение мощности сигнала в одном направлении влечет за собой:

|

увеличение мощности в других направлениях |

|

никаких изменений по остальным направлениям |

|

уменьшение мощности в других направлениях |

Под изотропной антенной понимают:

|

точку в пространстве, которая излучает энергию одинаково во всех направлениях |

|

проекцию антенны с диаграммой направленности на декартову систему координат |

|

вектор в пространстве, излучающий энергию одинаково во всех направлениях |

Распространение околоземных волн (частота до 2 МГц) показано на рисунке:

Мощность, дБВт =

Отношение «сигнал-шум» — это:

|

произведение энергии сигнала на 1 бит и плотности мощности шумов на 1 герц |

|

отношение дальности сигнала на 1 бит к мощности шумов на 1 герц |

|

отношение энергии сигнала на 1 бит к плотности мощности шумов на 1 герц |

Формула расчета дальности имеет вид:

|

FSL = 33 + 20(lgF + lgD), где F- центральная частота канала, на котором работает система связи (МГц); D — расстояние между двумя точками (км) |

|

FSL = 33 + lgF, где F- центральная частота канала, на котором работает система связи (МГц) |

|

FSL = (lgF + lgD), где F- центральная частота канала, на котором работает система связи (МГц); D — расстояние между двумя точками (км) |

Если среда распростронения сигнала — деревья, то затухание будет:

|

6 дБ |

|

0,02-0,05 дБ/км |

|

0,35 дБ/м |

N0=

|

kT(Вт/Гц), где N0 — плотность мощности шумов в ваттах на 1 Гц полосы |

|

T(Гц/м), где N0 — плотность мощности шумов в ваттах на 1 Гц полосы |

|

k(Вт), где N0 — мощность шумов в ваттах на 1 м длины |

Инжектор питания:

|

никак не влияет на затухание вообще |

|

вносит затухание более 5 дБ |

|

вносит затухание не более 0,5 дБ |

Переходник N-Type Male-Male служит для:

|

погашения различных шумов |

|

правильной конфигурации порта без изменения разъема |

|

изменения конфигурации порта с female на male |

Простой антенно-фидерный тракт представлен на рисунке:

Инжектор питания включается:

|

в тракт между активным оборудованием и входным портом усилителя |

|

непосредственно между полосовым фильтром и модулем грозовой защиты |

|

непосредственно между точкой доступа и антенной |

Для скорости 9 Мбит/с соответствует чувствительность:

|

-80 дБмВт |

|

-86 дБмВт |

|

-66 дБмВт |

При неизменной мощности сигнала и шума увеличение скорости передачи данных:

|

никак не сказывается на уровне ошибок |

|

влечет за собой возрастание уровня возникновения ошибок |

|

влечет за собой резкое уменьшение уровня ошибок |

Для скорости 54 Мбит/с соответствует чувствительность:

|

-87 дБмВт |

|

-66 дБмВт |

|

-76 дБмВт |

FSL определяет:

|

потери в свободном пространстве |

|

потери в устройствах подключения |

|

запас в энергетике радиосвязи |

Максимальное расстояние, на которое можно вынести усилитель от порта радиомодема:

|

ограничено только длиной проводов |

|

зависит от затухания на используемых элементах тракта |

|

зависит от типа используемого усилителя |

1 Вт =

|

1 Гц/с |

|

1 м/с |

|

1 Дж/с |

BSS определяет:

|

идентификатор зоны обслуживания |

|

базовую зону обслуживания |

|

зону обслуживания |

SS определяет:

|

зону обслуживания |

|

базовую зону обслуживания |

|

идентификатор зоны обслуживания |

Частотная модуляция представлена на рисунке:

В беспроводной технологии существуют основные технологии модуляции:

|

амплитудная модуляция |

|

частотная модуляция |

|

фазовая модуляция |

|

аналоговая модуляция |

|

скоростная модуляция |

К недостаткам WLAN-сетей относят:

|

как правило, меньшая скорость по сравнению с обычными проводными LAN-сетями |

|

подверженность влиянию помех |

|

простая схема обеспечения безопасности передаваемой информации |

Цифровой сигнал представлен на рисунке:

Цифровые данные:

|

принимают непрерывные значения из некоторого диапазона |

|

не могут принимать значений |

|

принимают только дискретные значения |

Зоной обслуживания называются:

|

все устройства, в которых активирован Wi-Fi, независимо от их физического месторасположения |

|

физически удаленные и не сгруппированные устройства |

|

логически сгруппированные устройства, обеспечивающие подключение к беспроводной сети |

Процедура обмена RTS- и CTS-кадрами:

|

не обязательна |

|

имеет неустойчивое состояние |

|

обязательна |

При фрагментации фрейма:

|

размер фрагмента изменяется самостоятельно, независимо от администратора сети |

|

размер фрагмента может задавать администратор сети |

|

размер фрагмента фиксирован и изменяться не может |

WEP определяет:

|

доступ к параметрам системы |

|

алгоритм коэффициента используемых ресурсов |

|

алгоритм конфиденциальности проводного эквивалента |

Прямое распознавание коллизий происходит в режиме:

|

CSMA/CF |

|

CSMA/CA |

|

CSMA/CD |

PIFS определяет:

|

короткий межкадровый интервал |

|

межкадровый интервал режима DCF |

|

межкадровый интервал режима PCF |

Виртуальный метод контроля активности в канале заключается в:

|

установлении требуемого уровня сигнала в антенне, большего пороговой величины |

|

определении уровня сигнала в антенне и сравнении его с пороговой величиной |

|

том, что в передаваемых кадрах данных, а также в управляющих кадрах АСК и RTS/CTS содержится информация о времени, необходимом для передачи пакета (или группы пакетов) и получения подтверждения |

Для метода FHSS размер слота равен:

|

28 мкс |

|

18 мкс |

|

1 мкс |

Максимальная длина кадра данных 802.11 равна:

|

2546 байт |

|

2046 байт |

|

2346 байт |

Для метода DSSS размер слота равен:

|

28 мкс |

|

20 мкс |

|

1 мкс |

К отрицательным сторонам использования фрагментации относят:

|

изменение частотного диапазона беспроводной станции независимо от настроек сети и оборудования |

|

общее увеличение производительности беспроводной станции при возникновении большего количества ошибок |

|

снижение реальной производительности беспроводной станции |

Централизованный режим доступа PCF может применяться:

|

когда в сети имеется станция, выполняющая функции сервера, но не являющаяся точкой доступа |

|

когда в сети имеется станция, выполняющая функции точки доступа |

|

для объединения некоторого участка сети в подсеть |

В стандарте 802.11g используется тип модуляции (для максимальной скорости передачи):

|

QPSK |

|

GFSK |

|

64-QAM |

В качестве опционально предусмотренной технологии стандарта IEEE 802.11g применяется:

|

PBCC |

|

CCK |

|

OFDM |

К недостаткам 802.11a относятся:

|

больший радиус действия при ухудшении качества сигнала |

|

большая стоимость оборудования для реализации стандарта |

|

более высокая потребляемая мощность радиопередатчиков |

|

меньший радиус действия, по сравнению с 802.11b |

|

низкая потребляемая мощность радиопередатчиков, что не использует оборудование на его предельных показателях |

В стандарте IEEE 802.11а скорости 36 Мбит/с соответствует модуляция:

|

16-QAM |

|

QPSK |

|

64-QAM |

В стандарте IEEE 802.11a скорости 24 Мбит/с соответствует обязательная модуляция:

|

РВСС |

|

CCK |

|

16-QAM |

Скрэмблированный PSDU в технологии FHSS представлен на рисунке:

В стандарте IEEE 802.11а скорости 12 Мбит/с соответствует модуляция:

|

QPSK |

|

16-QAM |

|

BPSK |

В качестве базовых технологий стандарта IEEE 802.11a применяются:

|

CCK |

|

PBCC |

|

FHSS |

|

OFDM |

|

DSSS |

Максимальная скорость передачи данных в стандарте IEEE 802.11a составляет:

|

54 Мбит/с |

|

11 Мбит/с |

|

120 Мбит/с |

Скрэмблирование определяет:

|

метод, посредством которого принимаемые данные делаются более похожими на случайные |

|

модель взаимодействия открытых систем |

|

метод доступа к закрытым сетям |

Максимальная скорость передачи данных в стандарте IEEE 802.11b составляет:

|

54 Мбит/с |

|

11 Мбит/с |

|

120 Мбит/с |

В стандарте 802.11b используется тип модуляции (для максимальной скорости передачи):

|

GFSK |

|

QPSK |

|

64-QAM |

Каждый из физических уровней стандарта 802.11 имеет подуровни:

|

PLCP |

|

PLLC |

|

PMD |

|

PWD |

|

CLC |

Режим повторителя:

|

включен в стандарт 802.11, поэтому никаких проблем в его реализации не возникает |

|

не включен в стандарт 802.11, поэтому для его реализации рекомендуется использовать однотипное оборудование (вплоть до версии прошивки) и от одного производителя |

|

не поддерживается беспроводным оборудованием вообще |

WDS расшифровывается как:

|

Wide Distinct Summary |

|

Wireless Distribution System |

|

Wire Daggle System |

Мостовой режим изображен на рисунке:

К точке доступа, работающей в режиме моста, подключение беспроводных клиентов:

|

возможно только при наличии определенного программного обеспечения |

|

возможно |

|

невозможно |

Режим WDS with AP изображен на рисунке:

Добавить комментарий

Для отправки комментария вы должны авторизоваться.